Pourquoi utiliser un générateur de mot de passe ?

La sécurité numérique est l'une des questions les plus importantes, surtout à une époque où les attaques de pirates informatiques, les fuites de données et les vols d'identité sont devenus monnaie courante.

C'est pourquoi la protection de vos informations en ligne n'a jamais été aussi importante. Les mots de passe constituent la première ligne de défense contre les accès non autorisés, qu'il s'agisse de comptes de messagerie, de systèmes ou de réseaux sociaux. Il existe de nombreux cas de personnes dont les comptes de médias sociaux ont été piratés par des groupes malveillants.

De nombreux utilisateurs sous-estiment l'importance des mots de passe dans la protection de leurs environnements en ligne, en utilisant des combinaisons faibles et facilement identifiables (telles que les dates de naissance), des séquences simples (abcde, 123456) ou en répétant le même mot de passe sur plusieurs services.

Disposer de mots de passe sûrs et diversifiés peut donc être un défi pour la créativité. C'est pourquoi nous vous proposons ce générateur de mots de passe sécurisés.

Mais qu'est-ce qu'un mot de passe sécurisé, comment augmenter votre niveau de protection et quels sont les services qui peuvent vous aider dans votre vie quotidienne ?

Vous voulez savoir ce qui est important ? Protéger votre marketing par courriel des courriels non valides, des courriels temporaires et des pièges à spam. Créer un compte SafetyMails maintenant et vérifier vos emails.

Sur cette page, vous verrez :

- Ce qui fait la force d'un mot de passe.

- Comment identifier les fuites de mots de passe.

- Outils et pratiques pour améliorer votre sécurité numérique.

La valeur des mots de passe forts

En juillet 2024, un pirate informatique a publié un fichier nommé "RockYou2024" contenant près de 10 milliards de fuites de mots de passe (BitDefender).

Les mots de passe sont la clé principale pour protéger vos données d'un accès non autorisé sur les plateformes numériques. Sans eux, n'importe qui pourrait lire le contenu de vos courriels, accéder à des documents sensibles, à vos comptes bancaires, à des conversations sur des applications de messagerie directe, à des messages sur les réseaux sociaux, etc.

En d'autres termes, les mots de passe constituent la première couche de protection de votre vie numérique. C'est pourquoi il convient d'accorder à ce sujet l'attention et l'importance qu'il mérite. Les criminels numériques tentent de déchiffrer les mots de passe et d'obtenir un accès pour appliquer leurs escroqueries, par le biais d'attaques par force brute, d'hameçonnage et d'ingénierie sociale.

C'est pourquoi cette première couche de protection, le mot de passe, doit toujours être solide. Mais qu'est-ce qu'un mot de passe fort et qu'est-ce qui fait qu'un mot de passe est fort?

Mot de passe fort : qu'est-ce que c'est et comment le faire ?

Un mot de passe fort est un mot de passe qui ne peut pas être facilement deviné ou craqué. Par conséquent, un mot de passe fort est un mot de passe composé d'une séquence de caractères capable de faire échouer les tentatives de décryptage.

Pour qu'un mot de passe soit considéré comme fort, il est important de prendre en compte certains aspects fondamentaux :

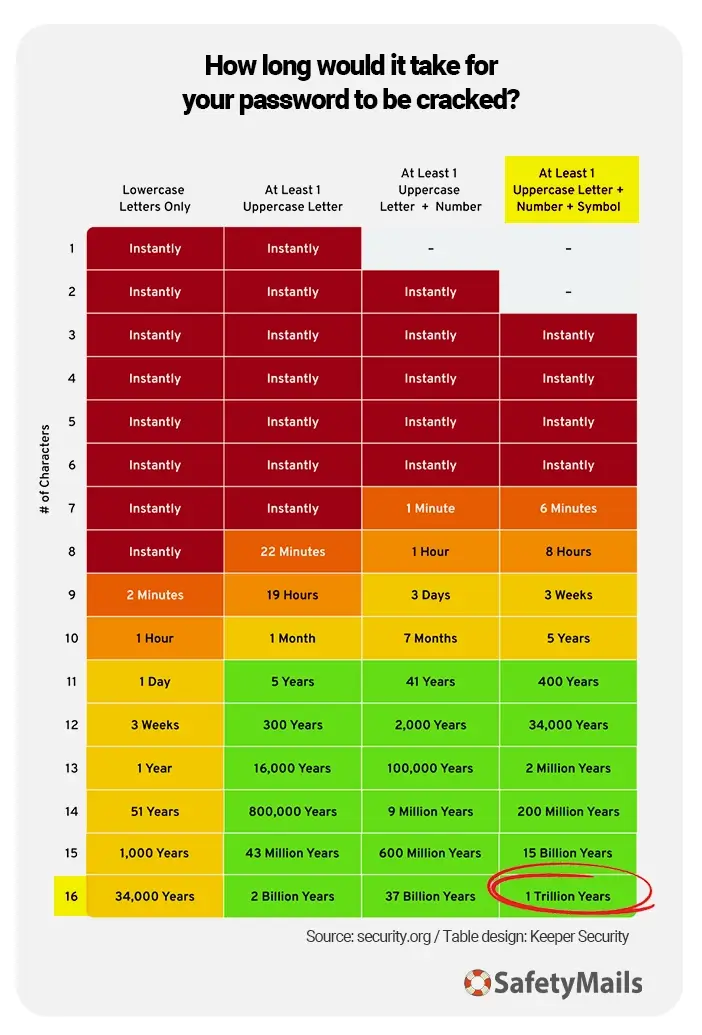

- Longueur : au moins 16 caractères. Plus il y a de caractères, mieux c'est.

- Variété : comprend les lettres majuscules, les lettres minuscules, les chiffres et les symboles.

- Au hasard : ne suivez aucune séquence logique, comme des mots ou des chiffres connus.

- Pas d'informations personnelles : évitez les noms ou les dates connues, comme les anniversaires.

C'est pourquoi les mots de passe tels que "123change", "johnny123" et "123456" sont considérés comme faibles et ne sont pas recommandés. La société NordPass dispose d'unliste de mots de passe courants et faciles à deviner. Pour vous donner une idée, des mots de passe comme "12346" ne prennent qu'une seconde à craquer et ont été identifiés dans des accès plus de 3 millions de fois.

D'autre part,selon Security.org, un mot de passe qui respecte les recommandations en matière de longueur, de diversité et de caractère aléatoire pourrait mettre 1 000 milliards d'années à être déchiffré.

Un bon exemple de mot de passe sécurisé serait "f9#ixLKk$fPX@0Rq". Vous voulez un tel mot de passe ? Profitez du générateur de mot de passe fort de SafetyMails.

Vous pouvez également obtenir un nom de courriel créatif avec SafetyMails. Créez votre nouveau compte e-mail et protégez-le avec notre suggestion de mot de passe sécurisé !

Bien sûr, les mots de passe forts sont les meilleurs, mais ce sont aussi les plus compliqués à retenir. Le fait d'avoir des mots de passe différents pour tous vos accès rend la tâche impossible.

C'est pourquoi un gestionnaire de mots de passe fait toute la différence.

Gestionnaires de mots de passe

Compte tenu du grand nombre de mots de passe à créer et à gérer, il peut être risqué de se fier à sa mémoire. C'est là que les gestionnaires de mots de passe peuvent être extrêmement utiles. Les gestionnaires stockent et cryptent (ce qui est très important) vos mots de passe, vous libérant ainsi de la nécessité de les mémoriser.

Nous allons vous aider à choisir des gestionnaires de mots de passe gratuits et payants. Certains d'entre eux offrent une prise en charge des ordinateurs de bureau (Windows, macOS, Linux), des smartphones (iOS, Android) et des extensions de navigateur web.

10 suggestions de gestionnaires de mots de passe populaires :

1. KeePass (Free)

- Description : Gestionnaire de mots de passe open source, idéal pour les utilisateurs avancés qui préfèrent stocker les mots de passe localement. Il doit être installé et n'a pas d'accès en ligne.

- Plateformes : Windows, macOS, Linux (avec extensions de navigateur).

- Prix : gratuit.

- Site web : keepass.info

2. LastPass ($)

- Description : l'un des gestionnaires de mots de passe les plus connus, offre un stockage sécurisé des mots de passe, le remplissage automatique et la génération de mots de passe.

- Plateformes : Windows, macOS, Android, iOS, extensions de navigateur.

- Tarification : gratuit (limité) ou premium à partir de 3,00 USD par mois ou 18,00 USD par an.

- Site web : lastpass.com

2. RoboForm ($)

- Description : offre une facilité d'utilisation et un excellent rapport coût-efficacité pour les utilisateurs individuels et les familles.

- Plateformes : Windows, macOS, Android, iOS, extensions de navigateur.

- Tarification : gratuit ou premium à partir de 18,00 USD par an.

- Site web : www.roboform.com

2. NordPass ($$)

- Description : créé par les développeurs de NordVPN, il se concentre sur la sécurité et la simplicité.

- Plateformes : Windows, macOS, Android, iOS, extensions de navigateur.

- Tarification : gratuit (limité) ou premium à partir de 21,48 USD par an.

- Site web : nordpass.com

4. Zoho Vault ($$)

- Description : offre des solutions pour les particuliers et les entreprises. Axé sur la gestion d'équipe.

- Plateformes : Windows, macOS, Android, iOS.

- Tarification : plan gratuit ou premium à partir de 72,00 USD par an.

- Site web : www.zoho.com/vault/

5. Enpass ($$)

- Description : permet le stockage local ou la synchronisation avec des services en nuage.

- Platformes : Windows, macOS, Linux, Android, iOS.

- Tarification : payée à partir de 24,00 USD par an ou 99,99 USD (à vie).

- Site web : www.enpass.io

6. 1Password ($$$)

- Description : offre des solutions pour les particuliers et les entreprises, en mettant l'accent sur la simplicité. Il propose des coffres-forts pour différents types d'informations.

- Plateformes : Windows, macOS, Android, iOS, extensions de navigateur.

- Tarification : à partir de 31,80 € par an.

- Site web : 1password.com

7. Keeper Security ($$$)

- Description : gestionnaire doté de fonctions avancées pour la protection des entreprises et des particuliers, y compris la surveillance du dark web.

- Plateformes : Windows, macOS, Android, iOS, extensions de navigateur.

- Prix : à partir de 34,99 USD par an.

- Site web : keepersecurity.com

8. Bitwarden ($$$$)

- Description : plateforme open source, louée pour sa transparence et sa sécurité. Elle dispose d'un plan gratuit très complet.

- Plateformes : Windows, macOS, Linux, Android, iOS, extensions de navigateur.

- Tarification : plan gratuit ou premium à partir de 48,00 USD par an.

- Site web : bitwarden.com

9. Dashlane ($$$$$)

- Description : combine un gestionnaire de mots de passe avec des fonctionnalités supplémentaires telles que la surveillance du dark web et le VPN intégré dans le plan premium.

- Plateformes : Windows, macOS, Android, iOS, extensions de navigateur.

- Tarification : gratuit (limité) ou premium à partir de 240,00 USD par an.

- Site web dashlane.com

L'authentification à double facteur (2FA) : un allié de poids

L'authentification à deux facteurs (2FA), également connue sous le nom d'authentification bifactorielle, est une méthode de sécurité qui exige deux formes différentes de vérification pour permettre l'accès à un compte ou à un système.

Normalement, l'accès est authentifié par l'une des trois méthodes suivantes :

- Utiliser des données que vous connaissez : un mot de passe, un code PIN ou un code d'accès.

- Utiliser quelque chose que vous possédez : un dispositif physique tel qu'un téléphone portable, une carte de sécurité, un jeton matériel, etc.

- Reconnaître ce que vous êtes : empreinte digitale, reconnaissance faciale, voix, etc.

L'authentification à deux facteurs (2FA) utilise généralement deux de ces facteurs pour renforcer la sécurité de la connexion.

Ainsi, par exemple, après avoir saisi votre mot de passe (quelque chose que vous connaissez), vous pouvez recevoir un code à usage unique sur votre téléphone portable (quelque chose que vous possédez), qui doit être saisi pour terminer la connexion.

Certains types d'outils à deux facteurs

Voici quelques-uns des types d'authentification à deux facteurs les plus courants :

- SMS ou Email : le moyen le plus courant, où l'utilisateur reçoit un code (par email ou SMS) qui doit être saisi pour authentifier l'accès. Il est facile à utiliser et ne nécessite pas l'installation d'applications, mais il est vulnérable à l'interception des messages et aux attaques par échange de cartes SIM.

- Applications d'authentification : il s'agit d'applications telles que Google Authenticator, Microsoft Authenticator ou Authy, qui génèrent des codes temporaires à usage unique.

- Tokens matériels : il s'agit de dispositifs physiques, tels que des cartes à puce ou des périphériques USB, qui doivent être connectés pour l'authentification.

- Biométrie : utilise les caractéristiques physiques du propriétaire, telles que les empreintes digitales, la reconnaissance faciale, vocale ou de l'iris, pour l'authentification.

- Notifications push : une alerte est envoyée à un appareil mobile, permettant au propriétaire de reconnaître et d'approuver l'accès ou de le refuser d'une simple pression.

- Tokens basés sur le temps : génèrent des codes temporaires sur un appareil, comme les applications d'authentification ou les tokens matériels, largement utilisés par les banques.

En ce qui concerne les applications d'authentification 2FA, nous vous proposons quatre suggestions d'installation :

- Google Authenticator : simple à utiliser, il génère des codes de vérification à durée limitée et est compatible avec un large éventail de services en ligne.

- Microsoft Authenticator : excellent pour les utilisateurs qui utilisent les services Microsoft, mais également compatible avec d'autres services en ligne. Outre les codes de vérification, il offre une authentification sans mot de passe pour des connexions plus sûres.

- Authy : cette application offre des fonctionnalités supplémentaires, telles que la sauvegarde sur le cloud pour faciliter la récupération en cas de perte ou de remplacement des appareils. Elle dispose d'une interface conviviale.

- Duo Mobile : offre un large éventail de fonctions d'authentification, notamment les notifications push, les codes de vérification et la prise en charge de plusieurs comptes.

Pour l'installer, il vous suffit de vous rendre dans votre magasin d'applications (Google Play, Apple Store), de rechercher l'application qui vous intéresse et de l'installer.

Toutes ces applications sont gratuites, faciles à utiliser et offrent un niveau de sécurité supplémentaire pour vos comptes en ligne. Le choix de la bonne application peut dépendre de vos préférences personnelles, des appareils utilisés et de l'intégration avec les services que vous utilisez.

Utiliser la biométrie comme élément de protection

L'utilisation de la biométrie, comme les empreintes digitales, offre commodité et sécurité, mais nécessite également certaines précautions pour garantir que vos données sont correctement protégées.

Comme indiqué précédemment, la biométrie est l'utilisation des caractéristiques physiques du propriétaire. Parmi les méthodes disponibles, les empreintes digitales sont le type de biométrie le plus courant. Bien qu'elle soit très sûre du point de vue de l'accès, car il est difficile de la reproduire (la personne a des motifs uniques), elle exige un niveau de soin plus élevé de la part de l'utilisateur, car il s'agit d'informations qui ne peuvent pas être modifiées.

Autre inconvénient de la biométrie : si une empreinte digitale enregistrée est compromise par une petite coupure sur le doigt, par exemple, cela peut déjà poser des problèmes lors de son utilisation.

Vous trouverez ci-dessous des recommandations importantes concernant l'utilisation des empreintes digitales comme méthode d'authentification :

- Évitez de mettre en place des systèmes biométriques dans des environnements non sécurisés : par exemple, lorsque vous accédez à des bâtiments où vous ne vous rendez pas souvent.

- Préférer les dispositifs qui stockent les données biométriques localement et non sur des serveurs en nuage.

- Désactiver son utilisation dans des cas spécifiques : en fonction de l'application, vous pouvez désactiver temporairement la biométrie et donner la préférence aux codes PIN ou aux motifs.

Comment savoir si vos mots de passe ont été compromis

Il est essentiel de rester informé et proactif pour garantir la sécurité de vos informations personnelles dans l'environnement numérique.

En janvier 2024 a eu lieu ce que l'on a appelé la "Mère de toutes les fuites" (MOAB), avec un total de 26 milliards d'enregistrements de mots de passe, soit 12 téraoctets d'informations (McAfee).

Une fuite ou une violation de mot de passe peut compromettre votre sécurité numérique.

Soyez donc attentifs aux signes, tels que la réception d'e-mails de confirmation de mot de passe que vous n'avez pas demandés.

Services d'information sur les fuites proposés

Pour faciliter la vie quotidienne, il existe des services en ligne qui vous permettent de vérifier si vos mots de passe ont été exposés dans des fuites de données.

Soyez prudent lorsque vous choisissez un service ! Assurez-vous qu'il respecte les lois sur la protection de la vie privée et des données. Ne saisissez jamais votre nom d'utilisateur et votre mot de passe en même temps. Si vous cherchez à savoir si votre adresse électronique ou votre identifiant a fait l'objet d'une fuite, ne saisissez pas votre mot de passe. Si vous cherchez à savoir si votre mot de passe a été divulgué, ne saisissez jamais votre login ou votre adresse e-mail.

Lorsque vous accédez à ces services, si vous constatez que vos données ont été exposées, changez immédiatement les mots de passe compromis et n'oubliez pas de toujours activer l'authentification à deux facteurs.

Voici quelques services qui vous permettront de savoir si votre mot de passe a été divulgué :

1. Est-ce que j'ai été Pwned

- Description : l'un des sites les plus connus pour vérifier si votre adresse électronique ou votre mot de passe ont été compromis dans des fuites de données. Il dispose d'une base de données actualisée contenant des milliards d'enregistrements.

- Comment ça marche : vous entrez votre e-mail ou votre mot de passe, et le site vérifie s'il est apparu dans des fuites connues.

- Site web : https://haveibeenpwned.com

2. Moniteur Firefox

- Description : Outil du navigateur Firefox, intégré à la base de données Have I Been Pwned, qui vous permet de surveiller vos données personnelles dans les fuites.

- Comment ça marche : vous entrez votre adresse électronique et le site vous avertit si elle a été compromise. Il propose également des alertes en cas de nouvelles fuites.

- Site web : https://monitor.firefox.com

3. DeHashed

- Description : un moteur de recherche pour les fuites de données, y compris les mots de passe, les noms d'utilisateur, les numéros de téléphone et plus encore. Il est utilisé à la fois par les utilisateurs et les professionnels de la sécurité.

- Comment ça marche : entrez vos informations pour vérifier si elles ont été exposées. Offre des plans gratuits et payants.

- Site web : https://dehashed.com

4. LeakCheck

- Description : un outil pour vérifier les fuites de données, en particulier les mots de passe. Outre les courriels, il permet de rechercher des noms d'utilisateur et même des mots de passe spécifiques (ne jamais taper login et mot de passe ensemble).

- Comment ça marche : vous entrez les informations nécessaires pour vérifier votre exposition dans les bases de données qui font l'objet de fuites.

- Site web : https://leakcheck.io

5. Vérificateur de fuites de données personnelles de CyberNews

- Description : Service gratuit de CyberNews qui vous permet de vérifier si votre courrier électronique a été exposé dans des fuites connues.

- Comment ça marche : entrez votre adresse e-mail et recevez un rapport avec les fuites associées.

- Site web : https://cybernews.com/personal-data-leak-check

6. SpyCloud

- Description : un outil destiné aux entreprises, mais qui permet également aux utilisateurs de vérifier si leurs informations d'identification ont été compromises.

- Comment ça marche : saisissez votre adresse électronique pour rechercher des fuites dans une vaste base de données.

- Site web : https://spycloud.com

7. Kaspersky Password Check

- Description : un outil proposé par Kaspersky qui évalue la force de vos mots de passe et vérifie s'ils ont été compromis dans des fuites connues.

- Comment ça marche : vous entrez votre mot de passe, et l'outil analyse sa force et sa présence dans les bases de données de fuites de mots de passe.

- Site web : https://password.kaspersky.com

Implications des fuites de mots de passe

En cas de fuite de mot de passe, vous pouvez être confronté à de graves conséquences, telles que:

- Vol d'identité : les cybercriminels peuvent se faire passer pour vous en volant votre identité. Pensez par exemple aux complications liées aux cas où l'accès à Instagram a été volé et où les criminels font de fausses promesses ou publient des posts controversés en se faisant passer pour le propriétaire du compte.

- Dommages financiers : l'accès à des comptes bancaires ou la demande de rançons pour des réseaux sociaux volés sont quelques exemples des dommages financiers que des mots de passe cassés peuvent entraîner.

- Atteinte à la réputation : lors d'une usurpation d'identité à partir du courrier électronique et des réseaux sociaux, des textes et des messages peuvent être rédigés avec des contenus divers (sexuels, préjugés, etc.) qui portent atteinte à la réputation du véritable propriétaire du compte. Les efforts et le temps nécessaires pour réparer ces dommages peuvent être considérables.

Que pouvez-vous faire pour éviter les fuites ?

Le meilleur mécanisme de sécurité est la prévention. Il est donc très important d'agir de manière proactive pour éviter que les mots de passe ne soient piratés ou volés.

Ce sont là quelques-unes des principales raisons pour lesquelles les mots de passe sont divulgués :

- Mots de passe faibles et réutilisés : des mots de passe simples et répétés sur plusieurs comptes facilitent les attaques par force brute et d'autres techniques d'intrusion. Utilisez des mots de passe différents pour chaque accès.

- Attaques de phishing : actions de cybercriminels qui incitent les utilisateurs à révéler leurs mots de passe sur de faux sites web ou par le biais de courriels malveillants.

- Malware et Keyloggers : programmes installés sur votre appareil qui peuvent capturer les mots de passe que vous tapez ou que vous stockez dans des fichiers non protégés.

- Erreur et négligence humaines : partager des mots de passe dans les chats, les écrire sur du papier, entre autres, sont des erreurs courantes qui exposent les mots de passe.

- Accès non autorisé par des initiés: des employés ou des collègues mal intentionnés peuvent utiliser leur accès privilégié aux systèmes pour voler des mots de passe. des employés ou des collègues mal intentionnés peuvent utiliser leur accès privilégié aux systèmes pour voler des mots de passe. Le 'Cost of Insider Threats Global Report' (Ponemon Institute 2023) a révélé que 55 % des incidents de sécurité impliquaient des initiés négligents ou malveillants.

Conseils pour sécuriser vos mots de passe

Pour assurer la sécurité de vos mots de passe, vous pouvez donc procéder comme suit :

- Ne notez jamais vos mots de passe sur papier ou dans des fichiers non protégés de votre ordinateur.

- Utilisez des gestionnaires de mots de passe pour organiser et protéger vos informations.

- Activer l'authentification à deux facteurs et les notifications de connexion en cas d'accès à vos comptes.

- Ne cliquez pas sur les liens hypertextes dans les courriels suspects.

- Limiter l'accès des employés aux données sensibles et mettre en place des mécanismes d'alerte en cas d'utilisation suspecte.

Conclusion

La sécurité des mots de passe est la base de la protection numérique. En combinant de bonnes pratiques, des outils fiables et des technologies telles que le 2FA, vous pouvez réduire considérablement les risques en ligne.

Pour simplifier votre routine et augmenter votre sécurité, essayez le générateur automatique de mots de passe sécurisés de SafetyMails. C'est une solution pratique et efficace qui vous aide à garder vos informations en sécurité.

Ne remettez pas votre sécurité à plus tard. Créez dès maintenant des mots de passe forts et protégez vos comptes !