¿Por qué utilizar un generador de contraseñas?

La seguridad digital es una de las cuestiones más importantes, sobre todo en tiempos en que los ataques de piratas informáticos, las filtraciones de datos y los robos de identidad se han vuelto tan comunes.

Por esta razón, proteger su información en línea nunca ha sido tan importante. Las contraseñas son la primera línea de defensa contra el acceso no autorizado, ya sea a cuentas de correo electrónico, sistemas o redes sociales. Son muchos los casos de personas cuyas cuentas de redes sociales han sido pirateadas por grupos malintencionados.

Muchos usuarios subestiman la importancia de las contraseñas para proteger sus entornos en línea, utilizando combinaciones débiles y fácilmente identificables (como fechas de nacimiento), secuencias simples (abcde, 123456) o repitiendo la misma contraseña en múltiples servicios.

Por eso, tener contraseñas seguras y diversas puede ser un reto para la creatividad. Por eso te ofrecemos este generador de contraseñas seguras.

Pero, ¿qué son las contraseñas seguras, cómo puede aumentar su nivel de protección y qué servicios pueden ayudarle en su día a día?

¿Quiere saber qué más es importante? Proteger su marketing por correo electrónico de correos no válidos, correos temporales y spamtraps. Crea una cuenta SafetyMails ahora y comprueba tus emails.

En esta página verá:

- Qué hace que una contraseña sea segura.

- Cómo identificar fugas de contraseñas.

- Herramientas y prácticas para mejorar su seguridad digital.

El valor de las contraseñas seguras

En julio de 2024, un hacker publicó un archivo llamado "RockYou2024" que contenía casi 10.000 millones de contraseñas filtradas (BitDefender).

Las contraseñas son la clave principal para proteger tus datos de accesos no autorizados en plataformas digitales. Sin ellas, cualquiera podría leer el contenido de tus correos electrónicos, acceder a documentos confidenciales, cuentas bancarias, conversaciones en apps de mensajería directa, realizar publicaciones en redes sociales, etc.

En otras palabras, las contraseñas son la primera capa de protección de tu vida digital. Y por eso hay que prestar la debida atención e importancia a este tema. Los delincuentes digitales intentan descifrar contraseñas y obtener acceso para aplicar sus estafas, mediante ataques de fuerza bruta, phishing e ingeniería social.

Por eso esta primera capa de protección, la contraseña, debe ser siempre fuerte. ¿Pero qué es una contraseña segura y qué hace que una contraseña sea segura?

Contraseña segura: ¿qué es y cómo se hace?

Una contraseña segura es aquella que no puede ser fácilmente adivinada o descifrada. Por tanto, una contraseña segura es aquella formada por una secuencia de caracteres capaz de frustrar los intentos de descifrarla.

Para que una contraseña se considere segura, es importante tener en cuenta algunos aspectos fundamentales:

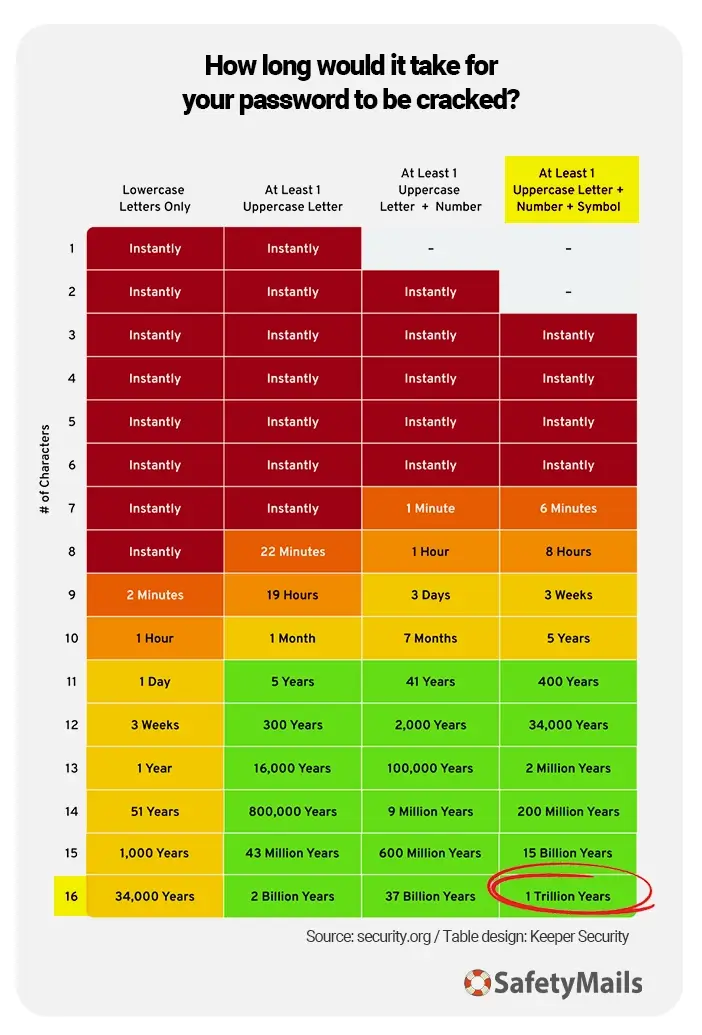

- Longitud: al menos 16 caracteres. Cuantos más caracteres, mejor.

- Variedad: incluye letras mayúsculas, minúsculas, números y símbolos.

- Aleatoriedad: no siguen ninguna secuencia lógica, como palabras o números conocidos.

- Sin información personal: evite nombres o fechas conocidas, como cumpleaños.

Por esta razón, contraseñas como "123change", "johnny123" y "123456" se consideran débiles y no se recomiendan. La empresa NordPass ha desarrollado unalista de contraseñas comunes y fáciles de adivinar. Para que te hagas una idea, contraseñas como "12346" sólo tardan 1 segundo en descifrarse y han sido identificadas en accesos más de 3 millones de veces.

Por otra parte, según Security.org, una contraseña que siga las recomendaciones dadas en cuanto a longitud, diversidad y aleatoriedad podría tardar 1 billón de años en descifrarse.

Un buen ejemplo de contraseña segura sería "f9#ixLKk$fPX@0Rq". ¿Quieres una contraseña así? Aproveche las ventajas de SafetyMails generador de contraseñas seguras.

También puede obtener un nombre de correo electrónico creativo con SafetyMails. ¡Cree su nueva cuenta de correo electrónico y protéjala con nuestra sugerencia de contraseña segura!

Por supuesto, las contraseñas fuertes son las mejores, pero también son las más complicadas de recordar. Tener contraseñas diferentes para todos tus accesos hace entonces la tarea imposible.

Por eso, tener un gestor de contraseñas marca la diferencia.

Gestores de contraseñas

Con tantas contraseñas que crear y gestionar, confiar en la memoria puede ser arriesgado.Aquí es donde los gestores de contraseñas pueden ser extremadamente útiles. Los gestores almacenan y cifran (muy importante) tus contraseñas, liberándote de la necesidad de memorizarlas.

Te ayudaremos a elegir algunos gestores de contraseñas gratuitos y de pago. Algunos de ellos ofrecen compatibilidad con ordenadores de sobremesa (Windows, macOS, Linux), smartphones (iOS, Android) y extensiones para navegadores web.

10 sugerencias de gestores de contraseñas populares:

1. KeePass (Free)

- Descripción: Gestor de contraseñas de código abierto, ideal para usuarios avanzados que prefieren almacenar las contraseñas localmente. Debe instalarse y no tiene acceso en línea.

- Plataformas: Windows, macOS, Linux (con extensiones del navegador).

- Precios: gratis.

- Página web: keepass.info

2. LastPass ($)

- Descripción: uno de los gestores de contraseñas más conocidos, ofrece almacenamiento seguro de contraseñas, autorrelleno y generación de contraseñas.

- Plataformas: Windows, macOS, Android, iOS, extensiones de navegador.

- Precios: gratis (limitado) o premium a partir de 3,00 dólares al mes o 18,00 dólares al año.

- Página web: lastpass.com

2. RoboForm ($)

- Descripción: ofrece facilidad de uso y una excelente rentabilidad para usuarios individuales y familias.

- Plataformas: Windows, macOS, Android, iOS, extensiones de navegador.

- Precios: gratuito o premium a partir de 18,00 dólares al año.

- Página web: www.roboform.com

2. NordPass ($$)

- Descripción: creado por los desarrolladores de NordVPN, se centra en la seguridad y la simplicidad.

- Plataformas: Windows, macOS, Android, iOS, extensiones de navegador.

- Precios: gratis (limitado) o premium desde 21,48 dólares al año.

- Página web: nordpass.com

4. Zoho Vault ($$)

- Descripción: ofrece soluciones tanto para particulares como para empresas. Centrado en la gestión de equipos.

- Plataformas: Windows, macOS, Android, iOS.

- Precios: plan gratuito o premium desde 72,00 dólares al año.

- Página web: www.zoho.com/vault/

5. Enpass ($$)

- Descripción: permite el almacenamiento local o la sincronización con servicios en la nube.

- Plataformas: Windows, macOS, Linux, Android, iOS.

- Precios: de pago desde 24,00 dólares al año o 99,99 dólares (de por vida).

- Página web: www.enpass.io

6. 1Password ($$$)

- Descripción: ofrece soluciones tanto para particulares como para empresas, centrándose en la simplicidad. Ofrece cajas fuertes para distintos tipos de información.

- Plataformas: Windows, macOS, Android, iOS, extensiones de navegador.

- Precios: se paga a partir de 31,80 euros al año.

- Página web: 1password.com

7. Keeper Security ($$$)

- Descripción: gestor con funciones avanzadas para la protección corporativa y personal, incluida la supervisión de la web oscura.

- Plataformas: Windows, macOS, Android, iOS, extensiones de navegador.

- Precios: de pago desde 34,99 dólares al año.

- Página web: keepersecurity.com

8. Bitwarden ($$$$)

- Descripción: plataforma de código abierto, elogiada por su transparencia y seguridad. Dispone de un plan gratuito muy completo.

- Plataformas: Windows, macOS, Linux, Android, iOS, extensiones de navegador.

- Precios: plan gratuito o premium a partir de 48,00 dólares al año.

- Página web: bitwarden.com

9. Dashlane ($$$$$)

- Descripción: combina un gestor de contraseñas con funciones adicionales como monitorización de la web oscura y VPN integrada en el plan premium.

- Plataformas: Windows, macOS, Android, iOS, extensiones de navegador.

- Precios: gratuito (limitado) o premium a partir de 240,00 dólares al año.

- Página web dashlane.com

Doble factor de autenticación (2FA): un poderoso aliado

La autenticación de dos factores (2FA), también conocida como autenticación de dos factores, es un método de seguridad que requiere dos formas diferentes de verificación para permitir el acceso a una cuenta o sistema. De esta forma, incluso si tu contraseña es descifrada, tendrás que pasar por este segundo paso de autenticación, añadiendo una capa extra de protección contra accesos no deseados.

Normalmente, el acceso se autentica mediante uno de los tres métodos siguientes:

- Utilizando datos que conoces: una contraseña, un PIN o un código de acceso.

- Usando algo que posees: un dispositivo físico como un teléfono móvil, una tarjeta de seguridad, un token de hardware, etc.

- Reconocer algo que eres: huella dactilar, reconocimiento facial, voz, etc.

La autenticación de dos factores (2FA) suele utilizar dos de estos factores para reforzar la seguridad del inicio de sesión.

Así, por ejemplo, después de introducir tu contraseña (algo que sabes), puedes recibir un código de un solo uso en tu teléfono móvil (algo que tienes), que es necesario introducir para completar el inicio de sesión.

Algunos tipos de dos factores

Estos son algunos de los tipos más comunes de autenticación de dos factores:

- SMS o Email: el medio más común, donde el usuario recibe un código (por email o SMS) que debe introducir para autenticar el acceso. Es fácil de usar y no requiere la instalación de aplicaciones, pero es vulnerable a la interceptación de mensajes y a los ataques de intercambio de SIM.

- Aplicaciones autenticadoras: son aplicaciones como Google Authenticator, Microsoft Authenticator o Authy, que generan códigos temporales de un solo uso.

- Tokenware: se trata de dispositivos físicos, como tarjetas inteligentes o dispositivos USB, que deben conectarse para la autenticación.

- Biometría: utiliza las características físicas del propietario, como la huella dactilar, el reconocimiento facial, de voz o del iris, para la autenticación.

- Notificaciones push: se envía una alerta a un dispositivo móvil, lo que permite al propietario reconocer y aprobar el acceso o denegarlo con un solo toque.

- Tokens basados en tiempo: generan códigos temporales en un dispositivo, como las apps autenticadoras o los tokens hardware, muy utilizados por los bancos.

En cuanto a las aplicaciones de autenticación 2FA, hemos reunido cuatro sugerencias para que las instales:

- Google Authenticator: fácil de usar, genera códigos de verificación de tiempo limitado y es compatible con una amplia gama de servicios en línea.

- Microsoft Authenticator: excelente para usuarios que utilizan servicios de Microsoft, pero también compatible con otros servicios online. Además de códigos de verificación, ofrece autenticación sin contraseña para inicios de sesión más seguros.

- Authy: esta app ofrece funciones extra, como la copia de seguridad en la nube para facilitar la recuperación en caso de pérdida o sustitución de dispositivos. Tiene una interfaz fácil de usar.

- Duo Mobile: ofrece una amplia gama de funciones de autenticación, incluidas notificaciones push, códigos de verificación y compatibilidad con varias cuentas.

Para instalarla, sólo tienes que ir a tu tienda de aplicaciones (Google Play, Apple Store), buscar la app que te interese e instalarla.

Todas estas aplicaciones son gratuitas, fáciles de usar y ofrecen una capa extra de seguridad para tus cuentas online. Elegir la adecuada puede depender de las preferencias personales, los dispositivos utilizados y la integración con los servicios que utilices.

Utilizar la biometría como elemento de protección

El uso de datos biométricos, como las huellas dactilares, ofrece comodidad y seguridad, pero también requiere algunas precauciones para garantizar que sus datos estén debidamente protegidos.

Como se ha mencionado anteriormente, la biometría es el uso de las características físicas del propietario. De los métodos disponibles, la huella dactilar es el tipo más común de biometría. Aunque es muy segura desde el punto de vista del acceso, ya que es difícil de replicar (porque la persona tiene patrones únicos), requiere un mayor nivel de cuidado por parte del usuario, ya que es información que no se puede alterar.

Another drawback of biometrics: if a registered fingerprint is compromised by, say, a small cut on the finger, it can already cause difficulties when using it.

A continuación se ofrecen recomendaciones importantes para utilizar las huellas dactilares como método de autenticación:

- Evita configurar la biometría en entornos no seguros: por ejemplo, cuando accedas a edificios a los que no vayas a menudo.

- Prefiera dispositivos que almacenen los datos biométricos localmente y no en servidores en la nube.

- Desactivar su uso en casos concretos: dependiendo de la aplicación, puedes desactivar temporalmente la biometría y dar preferencia a PINs o patrones.

Cómo saber si sus contraseñas han sido comprometidas

Mantenerse informado y proactivo es esencial para garantizar la seguridad de su información personal en el entorno digital.

In January 2024 there was what became known as the “Mother of All Leaks” (MOAB), with a total of 26 billion password records, totaling 12 terabytes of information (McAfee).

Una filtración o violación de la contraseña puede comprometer su seguridad digital.

Por lo tanto, esté atento a señales como, por ejemplo, la recepción de e-mails de confirmación de contraseñas que usted no solicitó.

Servicios de información sobre fugas sugeridos

Para facilitarte el día a día, existen servicios en línea que te permiten comprobar si tus contraseñas han quedado expuestas en filtraciones de datos.

Tenga cuidado al elegir un servicio. Asegúrate de que cumple las leyes de privacidad y protección de datos. Nunca introduzcas tu nombre de usuario y contraseña a la vez. Si quieres averiguar si se ha filtrado tu correo electrónico o tu nombre de usuario, no introduzcas tu contraseña. Si quieres averiguar si se ha filtrado tu contraseña, no introduzcas nunca tu nombre de usuario ni tu dirección de e-mail.

Al acceder a estos servicios, si identificas que tus datos han sido expuestos, cambia inmediatamente las contraseñas comprometidas y recuerda tener siempre activada la autenticación de doble factor.

Estos son algunos servicios en los que puede averiguar si su contraseña ha sido filtrada:

1. Have I Been Pwned

- Descripción: uno de los sitios más conocidos para comprobar si tu e-mail o contraseña se han visto comprometidos en filtraciones de datos. Mantiene una base de datos actualizada con miles de millones de registros.

- Cómo funciona: introduces tu correo electrónico o contraseña, y el sitio comprueba si ha aparecido en alguna filtración conocida.

- Página web: https://haveibeenpwned.com

2. Firefox Monitor

- Descripción: Herramienta del navegador Firefox, integrada con la base de datos Have I Been Pwned, que permite monitorizar tus datos personales en filtraciones.

- Cómo funciona: introduces tu dirección de e-mail y el sitio te notifica si se ha visto comprometida. También ofrece alertas de nuevas filtraciones.

- Página web: https://monitor.firefox.com

3. DeHashed

- Descripción: un motor de búsqueda de datos filtrados, incluyendo contraseñas, nombres de usuario, números de teléfono y mucho más. Lo utilizan tanto usuarios como profesionales de la seguridad.

- Cómo funciona: introduce tus datos para comprobar si han sido expuestos. Ofrece planes gratuitos y de pago.

- Página web: https://dehashed.com

4. LeakCheck

- Descripción: una herramienta para comprobar fugas de datos, con especial atención a las contraseñas. Además del e-mail, permite buscar nombres de usuario e incluso contraseñas concretas (nunca escribas login y contraseña juntos).

- Cómo funciona: introduces la información para comprobar tu exposición en bases de datos filtradas.

- Página web: https://leakcheck.io

5. CyberNews Comprobador de filtración de datos personales

- Descripción: Servicio gratuito de CyberNews que te permite comprobar si tu correo electrónico ha sido expuesto en filtraciones conocidas.

- Cómo funciona: introduce tu dirección de correo electrónico y recibe un informe con las fugas asociadas.

- Página web: https://cybernews.com/personal-data-leak-check

6. SpyCloud

- Descripción: una herramienta dirigida a empresas, pero que también permite a los usuarios comprobar si sus credenciales han sido comprometidas.

- Cómo funciona: introduzca su dirección de correo electrónico para buscar fugas en una amplia base de datos.

- Página web: https://spycloud.com

7. Comprobación de contraseñas de Kaspersky

- Descripción: herramienta ofrecida por Kaspersky que evalúa la fortaleza de tus contraseñas y comprueba si han sido comprometidas en filtraciones conocidas.

- Cómo funciona: introduces tu contraseña y la herramienta analiza su fortaleza y presencia en bases de datos de contraseñas filtradas.

- Página web: https://password.kaspersky.com

Consecuencias de la filtración de contraseñas

En caso de filtración de contraseñas, puede enfrentarse a graves consecuencias, como:

- Robo de identidad: los ciberdelincuentes pueden hacerse pasar por ti robando tu identidad. Por ejemplo, piensa en las complicaciones que entrañan los casos en los que se ha robado el acceso a Instagram y los delincuentes hacen falsas promesas o publicaciones polémicas haciéndose pasar por el propietario de la cuenta.

- Perjuicios económicos: acceder a cuentas bancarias o pedir rescates por redes sociales robadas son algunos ejemplos de los perjuicios económicos que pueden acarrear las contraseñas rotas.

- Daño a la reputación: durante el robo de identidad desde el correo electrónico y las redes sociales, se pueden realizar textos y publicaciones con contenidos diversos (sexuales, prejuiciosos, etc.) que causan daño a la reputación del verdadero titular de la cuenta. El esfuerzo y el tiempo necesarios para deshacer este daño pueden ser inmensos.

¿Qué puede hacer para evitar las fugas?

El mejor mecanismo de seguridad es la prevención. Por lo tanto, actuar de forma proactiva es muy importante para evitar que las contraseñas sean descifradas o robadas.

Estas son algunas de las principales razones por las que se exponen las contraseñas:

- Contraseñas débiles y reutilizadas: las contraseñas simples y repetidas en varias cuentas facilitan los ataques de fuerza bruta y otras técnicas de intrusión. Tenga contraseñas diferentes para accesos diferentes.

- Ataques de phishing: acciones de ciberdelincuentes que engañan a los usuarios para que revelen sus contraseñas en sitios web falsos o a través de correos electrónicos maliciosos.

- Malware y Keyloggers: programas instalados en tu dispositivo que pueden capturar las contraseñas que escribes o que guardas en archivos desprotegidos.

- Errores y negligencias humanas: compartir contraseñas en chats, escribirlas en papel, entre otros, son errores comunes que exponen las contraseñas.

- Acceso no autorizado de personas con información privilegiada: empleados o compañeros de trabajo con malas intenciones pueden utilizar su acceso privilegiado a los sistemas para robar contraseñas. Informe mundial sobre el coste de las amenazas internas (Ponemon Institute 2023) reveló que en el 55% de los incidentes de seguridad intervino personal interno negligente o malintencionado.

Consejos para mantener seguras sus contraseñas

Así que, para mantener tus contraseñas seguras, puedes hacer lo siguiente:

- Nunca escribas tus contraseñas en papel o en archivos desprotegidos de tu ordenador.

- Utiliza gestores de contraseñas para organizar y proteger tu información.

- Activa la autenticación de dos factores y las notificaciones de inicio de sesión cuando se acceda a tus cuentas.

- No haga clic en hipervínculos de correos electrónicos sospechosos.

- Limite el acceso de los empleados a los datos sensibles y mantenga mecanismos de alerta en caso de uso sospechoso.

Conclusión

La seguridad de las contraseñas es la base de la protección digital. Combinando buenas prácticas, herramientas fiables y tecnologías como 2FA, puedes reducir considerablemente los riesgos en línea.

Para simplificar su rutina y aumentar su seguridad, pruebe el generador automático de contraseñas seguras de SafetyMails. Es una solución práctica y eficaz que te ayuda a mantener a salvo tu información.

No dejes la seguridad para más tarde. Crea contraseñas seguras ahora y protege tus cuentas!