Warum einen Passwortgenerator verwenden?

Digitale Sicherheit ist eines der wichtigsten Themen, vor allem in Zeiten, in denen Hackerangriffe, Datenlecks und Identitätsdiebstahl so häufig geworden sind.

Aus diesem Grund war der Schutz Ihrer Daten im Internet noch nie so wichtig wie heute. Passwörter sind die erste Verteidigungslinie gegen unbefugten Zugriff, ob zu E-Mail-Konten, Systemen oder sozialen Netzwerken. Es gibt viele Fälle, in denen die Konten von Menschen in sozialen Medien von böswilligen Gruppen gehackt wurden.

Viele Benutzer unterschätzen die Bedeutung von Passwörtern für den Schutz ihrer Online-Umgebungen und verwenden schwache, leicht identifizierbare Kombinationen (z. B. Geburtsdaten), einfache Sequenzen (abcde, 123456) oder wiederholen dasselbe Passwort für mehrere Dienste.

Sichere und vielfältige Passwörter zu haben, kann daher eine Herausforderung für die Kreativität sein. Deshalb haben wir diesen sicheren Passwort-Generator entwickelt.

Doch was sind sichere Passwörter, wie können Sie Ihr Schutzniveau erhöhen und welche Dienste können Ihnen im Alltag helfen?

Wollen Sie wissen, was noch wichtig ist? Der Schutz Ihres E-Mail-Marketings vor ungültigen E-Mails, temporären E-Mails und Spamfallen. Eröffnen Sie jetzt ein SafetyMails-Konto und überprüfen Sie Ihre E-Mails.

Auf dieser Seite werden Sie sehen:

- Was macht ein Passwort sicher.

- Wie man Passwortlecks erkennt.

- Tools und Praktiken zur Verbesserung Ihrer digitalen Sicherheit.

Der Wert von sicheren Passwörtern

Im Juli 2024 veröffentlichte ein Hacker eine Datei namens "RockYou2024" mit fast 10 Milliarden geleakten Passwörtern (BitDefender).

Passwörter sind der wichtigste Schlüssel zum Schutz Ihrer Daten vor unbefugtem Zugriff auf digitalen Plattformen. Ohne sie könnte jeder den Inhalt Ihrer E-Mails lesen, Zugang zu sensiblen Dokumenten, Bankkonten, Konversationen in Direktnachrichten-Apps, Posts in sozialen Netzwerken usw. erhalten.

Mit anderen Worten: Kennwörter sind die erste Schutzschicht für Ihr digitales Leben. Und deshalb muss diesem Thema die gebührende Aufmerksamkeit und Bedeutung beigemessen werden. Digitale Kriminelle versuchen, Passwörter zu knacken und sich Zugang zu verschaffen, um ihre Betrügereien anzuwenden, und zwar durch Brute-Force-Angriffe, Phishing und Social Engineering.

Aus diesem Grund muss diese erste Schutzschicht, das Passwort, immer stark sein. Aber was ist ein starkes Passwort und was macht ein Passwort stark?

Ein sicheres Passwort: Was ist das und wie macht man es?

Ein sicheres Passwort ist eines, das nicht leicht erraten oder geknackt werden kann. Ein starkes Passwort besteht daher aus einer Folge von Zeichen, die Versuche, es zu knacken, vereiteln können.

Damit ein Passwort als sicher gilt, müssen einige grundlegende Aspekte berücksichtigt werden:

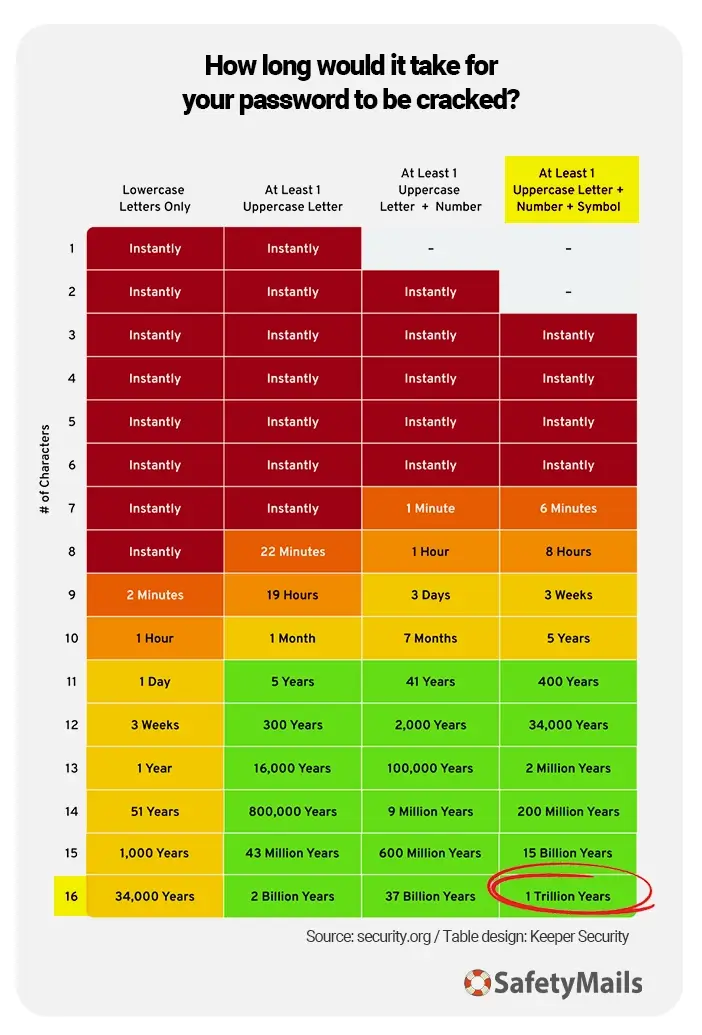

- Länge: mindestens 16 Zeichen. Je mehr Zeichen, desto besser.

- Vielfalt: umfasst Großbuchstaben, Kleinbuchstaben, Zahlen und Symbole.

- Zufälligkeit: Sie folgen keiner logischen Abfolge, wie zum Beispiel bekannten Wörtern oder Zahlen.

- Keine persönlichen Informationen: Vermeiden Sie Namen oder bekannte Daten, wie z.B. Geburtstage.

Aus diesem Grund gelten Passwörter wie "123change", "johnny123" und "123456" als schwach und werden nicht empfohlen. Die Firma NordPass hat ein Liste gängiger und leicht zu erratender Passwörter. Nur um Ihnen eine Vorstellung zu geben,Passwörter wie "12346" sind in nur 1 Sekunde zu knacken und wurden bei Zugriffen mehr als 3 Millionen Mal identifiziert.

Andererseits,nach Angaben von Security.org, ein Passwort, das den Empfehlungen für Länge, Vielfalt und Zufälligkeit entspricht, könnte 1 Billion Jahre zum Knacken benötigen.

A good example of a secure password would be “f9#ixLKk$fPX@0Rq”. Want a password like that? Take advantage of SafetyMails' strong password generator.

Sie können auch mit SafetyMails einen kreativen E-Mail-Namen erhalten. Erstellen Sie Ihr neues E-Mail-Konto und schützen Sie es mit unserem sicheren Passwort-Vorschlag!

Natürlich sind starke Passwörter am besten, aber sie sind auch am kompliziertesten zu merken. Unterschiedliche Passwörter für alle Ihre Zugänge zu haben, macht die Aufgabe dann unmöglich.

Deshalb macht ein Passwort-Manager einen großen Unterschied.

Passwort-Manager

Bei so vielen Passwörtern, die erstellt und verwaltet werden müssen, kann es riskant sein, sich auf das Gedächtnis zu verlassen. Hier können Passwort-Manager äußerst nützlich sein. Die Manager speichern und verschlüsseln (was sehr wichtig ist) Ihre Passwörter, so dass Sie sich diese nicht mehr merken müssen.

Wir helfen Ihnen bei der Auswahl einiger kostenloser und kostenpflichtiger Passwort-Manager. Einige von ihnen bieten Unterstützung für Desktops (Windows, macOS, Linux), Smartphones (iOS, Android) und Webbrowser-Erweiterungen.

10 Vorschläge für beliebte Passwort-Manager:

1. KeePass (Free)

- Beschreibung: Open-Source-Passwort-Manager, ideal für fortgeschrittene Benutzer, die es vorziehen, Passwörter lokal zu speichern. Er muss installiert werden und hat keinen Online-Zugang.

- Plattformen: Windows, macOS, Linux (mit Browser-Erweiterungen).

- Preisgestaltung: kostenlos.

- Website: keepass.info

2. LastPass ($)

- Beschreibung: einer der bekanntesten Passwortmanager, bietet sichere Passwortspeicherung, automatische Ausfüllung und Passwortgenerierung.

- Plattformen: Windows, macOS, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: kostenlos (eingeschränkt) oder Premium ab US$ 3,00 pro Monat oder US$ 18,00 pro Jahr.

- Website: lastpass.com

2. RoboForm ($)

- Beschreibung: bietet einfache Handhabung und ein hervorragendes Preis-Leistungs-Verhältnis für Einzelpersonen und Familien.

- Plattformen: Windows, macOS, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: kostenlos oder Premium ab US$ 18,00 pro Jahr.

- Website: www.roboform.com

2. NordPass ($$)

- Beschreibung: erstellt von den Entwicklern von NordVPN, konzentriert sich auf Sicherheit und Einfachheit.

- Plattformen: Windows, macOS, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: kostenlos (eingeschränkt) oder Premium ab 21,48 US$ pro Jahr.

- Website: nordpass.com

4. Zoho Tresor ($$)

- Beschreibung: bietet Lösungen sowohl für Privatpersonen als auch für Unternehmen. Der Schwerpunkt liegt auf Team-Management.

- Plattformen: Windows, macOS, Android, iOS.

- Preisgestaltung: kostenloser Plan oder Premium ab 72,00 US$ pro Jahr.

- Website: www.zoho.com/vault/

5. Enpass ($$)

- Beschreibung: ermöglicht die lokale Speicherung oder die Synchronisation mit Cloud-Diensten.

- Plattformen: Windows, macOS, Linux, Android, iOS.

- Preisgestaltung: kostenpflichtig ab 24,00 US$ pro Jahr oder 99,99 US$ (lebenslang).

- Website: www.enpass.io

6. 1Passwort ($$$)

- Beschreibung: bietet Lösungen für Privatpersonen und Unternehmen, wobei der Schwerpunkt auf Einfachheit liegt. Es bietet Safes für verschiedene Arten von Informationen.

- Plattformen: Windows, macOS, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: ab 31,80 € pro Jahr.

- Website: 1password.com

7. Hüter der Sicherheit ($$$)

- Beschreibung: Manager mit fortschrittlichen Funktionen für den Schutz von Unternehmen und Personen, einschließlich der Überwachung des Dark Web.

- Plattformen: Windows, macOS, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: zahlbar ab 34,99 US-Dollar pro Jahr.

- Website: keepersecurity.com

8. Bitwarden ($$$$)

- Beschreibung: Open-Source-Plattform, gelobt für ihre Transparenz und Sicherheit. Es hat einen sehr kompletten kostenlosen Plan.

- Plattformen: Windows, macOS, Linux, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: kostenloser Plan oder Premium ab US$ 48,00 pro Jahr.

- Website: bitwarden.com

9. Dashlane ($$$$$)

- Beschreibung: Kombiniert einen Passwort-Manager mit zusätzlichen Funktionen wie Dark Web Monitoring und integriertem VPN im Premium-Abo.

- Plattformen: Windows, macOS, Android, iOS, Browser-Erweiterungen.

- Preisgestaltung: kostenlos (eingeschränkt) oder Premium ab 240,00 US$ pro Jahr.

- Website dashlane.com

Doppelfaktor-Authentifizierung (2FA): ein starker Verbündeter

Die Zwei-Faktor-Authentifizierung (2FA), auch bekannt als Zwei-Faktor-Authentifizierung, ist eine Sicherheitsmethode, die zwei verschiedene Formen der Verifizierung erfordert, um den Zugang zu einem Konto oder System zu ermöglichen. Selbst wenn Ihr Passwort geknackt wird, müssen Sie diesen zweiten Authentifizierungsschritt durchlaufen, was einen zusätzlichen Schutz vor unerwünschtem Zugriff bietet.

Normalerweise wird der Zugang mit einer der folgenden drei Methoden authentifiziert:

- Verwendung von Daten, die Sie kennen: ein Passwort, eine PIN oder ein Zugangscode.

- Benutzung von etwas, das Sie besitzen: ein physisches Gerät wie ein Mobiltelefon, eine Sicherheitskarte, ein Hardware-Token, usw.

- Erkennen, wer Sie sind: Fingerabdruck, Gesichtserkennung, Stimme usw.

Bei der Zwei-Faktoren-Authentifizierung (2FA) werden in der Regel zwei dieser Faktoren verwendet, um die Sicherheit der Anmeldung zu erhöhen.

Nach der Eingabe Ihres Passworts (das Sie kennen) erhalten Sie zum Beispiel einen einmaligen Code auf Ihr Handy (das Sie haben), den Sie eingeben müssen, um die Anmeldung abzuschließen.

Einige Arten von Zwei-Faktoren

Hier sind einige der gängigsten Arten der Zwei-Faktor-Authentifizierung:

- SMS oder E-Mail: Die gängigste Methode, bei der der Nutzer einen Code erhält (per E-Mail oder SMS), den er zur Authentifizierung eingeben muss. Es ist einfach zu benutzen und erfordert keine Installation von Anwendungen, ist aber anfällig für das Abfangen von Nachrichten und SIM-Swap-Angriffe.

- Authentifizierungs-Apps: Das sind Apps wie Google Authenticator, Microsoft Authenticator oder Authy, die einmalige, temporäre Codes erzeugen.

- Hardware-Token: Hierbei handelt es sich um physische Geräte wie Chipkarten oder USB-Geräte, die zur Authentifizierung angeschlossen werden müssen.

- Biometrie: nutzt die physischen Merkmale des Besitzers, wie Fingerabdruck, Gesichts-, Stimm- oder Iriserkennung, zur Authentifizierung.

- Push-Benachrichtigungen: Eine Warnung wird an ein mobiles Gerät gesendet, so dass der Besitzer den Zugang mit einer Berührung erkennen und genehmigen oder verweigern kann.

- Zeitbasierte Token: Generierung temporärer Codes auf einem Gerät, z. B. Authentifizierungs-Apps oder Hardware-Tokens, die von Banken häufig verwendet werden.

Im Hinblick auf 2FA-Authentifizierungsanwendungen haben wir vier Vorschläge zur Installation für Sie zusammengestellt:

- Google Authenticator: einfach zu bedienen, erzeugt zeitlich begrenzte Verifizierungscodes und ist mit einer Vielzahl von Online-Diensten kompatibel.

- Microsoft Authenticator: Hervorragend geeignet für Benutzer, die Microsoft-Dienste nutzen, aber auch kompatibel mit anderen Online-Diensten. Zusätzlich zu den Verifizierungscodes bietet es eine passwortlose Authentifizierung für sicherere Anmeldungen.

- Authy: Diese App bietet zusätzliche Funktionen, wie z. B. ein Cloud-Backup zur einfachen Wiederherstellung bei Verlust oder Austausch von Geräten. Sie hat eine benutzerfreundliche Schnittstelle.

- Duo Mobile: bietet eine breite Palette von Authentifizierungsfunktionen, einschließlich Push-Benachrichtigungen, Verifizierungscodes und Unterstützung für mehrere Konten.

Zur Installation gehen Sie einfach in Ihren App-Store (Google Play, Apple Store), suchen nach der gewünschten App und installieren sie.

Alle diese Anwendungen sind kostenlos, einfach zu benutzen und bieten eine zusätzliche Sicherheitsstufe für Ihre Online-Konten. Die Wahl der richtigen Anwendung hängt von den persönlichen Vorlieben, den verwendeten Geräten und der Integration mit den von Ihnen genutzten Diensten ab.

Verwendung biometrischer Daten als Schutzelement

Die Verwendung biometrischer Daten, wie z. B. Fingerabdrücke, bietet Komfort und Sicherheit, erfordert aber auch einige Vorsichtsmaßnahmen, um sicherzustellen, dass Ihre Daten ordnungsgemäß geschützt sind.

Wie bereits erwähnt, handelt es sich bei der Biometrie um die Nutzung der körperlichen Merkmale des Besitzers. Von den verfügbaren Methoden ist der Fingerabdruck die häufigste Art der Biometrie. Obwohl sie aus Sicht des Zugangs sehr sicher ist, da sie nur schwer kopiert werden kann (weil die Person einzigartige Muster hat), erfordert sie vom Benutzer ein höheres Maß an Sorgfalt, da es sich um Informationen handelt, die nicht verändert werden können.

Ein weiterer Nachteil der Biometrie: Wenn ein registrierter Fingerabdruck z. B. durch einen kleinen Schnitt am Finger beeinträchtigt wird, kann dies bereits zu Schwierigkeiten bei der Verwendung führen.

Nachstehend finden Sie wichtige Empfehlungen für die Verwendung von Fingerabdrücken als Authentifizierungsmethode:

- Vermeiden Sie die Einrichtung der Biometrie in unsicheren Umgebungen: z. B. beim Zugang zu Gebäuden, in die Sie nicht oft gehen.

- Bevorzugen Sie Geräte, die biometrische Daten lokal und nicht auf Cloud-Servern speichern.

- Die Verwendung in bestimmten Fällen deaktivieren: Je nach Anwendung können Sie die Biometrie vorübergehend deaktivieren und PINs oder Mustern den Vorzug geben.

So erkennen Sie, ob Ihre Passwörter kompromittiert wurden

Um die Sicherheit Ihrer persönlichen Daten in der digitalen Umgebung zu gewährleisten, ist es wichtig, informiert zu bleiben und proaktiv zu handeln.

Im Januar 2024 kam es zum sogenannten "Mother of All Leaks" (MOAB) mit insgesamt 26 Milliarden Passwortdatensätzen, die insgesamt 12 Terabyte an Informationen enthielten (McAfee).

Ein Passwortleck oder -verstoß kann Ihre digitale Sicherheit gefährden.

Achten Sie also auf Anzeichen, wie z. B. den Erhalt von E-Mails zur Bestätigung von Passwörtern, die Sie nicht angefordert haben.

Vorgeschlagene Leckinformationsdienste

Um den Alltag zu erleichtern, gibt es Online-Dienste, mit denen Sie überprüfen können, ob Ihre Passwörter in Datenlecks aufgedeckt wurden.

Seien Sie vorsichtig bei der Auswahl eines Dienstes! Vergewissern Sie sich, dass er die Gesetze zum Schutz der Privatsphäre und der Daten einhält. Geben Sie niemals Ihr Login und Ihr Passwort zusammen ein. Wenn Sie herausfinden wollen, ob Ihre E-Mail oder Ihr Login geleakt wurde, geben Sie Ihr Passwort nicht ein. Wenn Sie herausfinden wollen, ob Ihr Passwort bekannt geworden ist, geben Sie niemals Ihr Login oder Ihre E-Mail-Adresse ein.

Wenn Sie beim Zugriff auf diese Dienste feststellen, dass Ihre Daten offengelegt wurden, ändern Sie die kompromittierten Passwörter sofort und denken Sie daran, immer die Zwei-Faktor-Authentifizierung zu aktivieren.

Hier finden Sie einige Dienste, bei denen Sie herausfinden können, ob Ihr Passwort nach außen gelangt ist:

1. Wurde ich reingelegt

- Beschreibung: eine der bekanntesten Seiten, um zu überprüfen, ob Ihre E-Mail oder Ihr Passwort durch Datenlecks kompromittiert wurde. Sie unterhält eine aktuelle Datenbank mit Milliarden von Datensätzen.

- So funktioniert es: Sie geben Ihre E-Mail oder Ihr Passwort ein, und die Website prüft, ob es in bekannten Lecks aufgetaucht ist.

- Website: https://haveibeenpwned.com

2. Firefox-Monitor

- Beschreibung: Firefox-Browser-Tool, das in die Have I Been Pwned-Datenbank integriert ist und es Ihnen ermöglicht, Ihre persönlichen Daten in Leaks zu überwachen.

- Wie es funktioniert: Sie geben Ihre E-Mail-Adresse ein, und die Website benachrichtigt Sie, wenn sie kompromittiert wurde. Sie bietet auch Warnungen für neue Lecks.

- Website: https://monitor.firefox.com

3. DeHashed

- Beschreibung: eine Suchmaschine für durchgesickerte Daten, einschließlich Passwörter, Benutzernamen, Telefonnummern und mehr. Sie wird sowohl von Benutzern als auch von Sicherheitsexperten verwendet.

- Wie es funktioniert: Geben Sie Ihre Daten ein, um zu prüfen, ob sie veröffentlicht wurden. Bietet kostenlose und kostenpflichtige Pläne.

- Website: https://dehashed.com

4. LeckCheck

- Beschreibung: ein Werkzeug zur Überprüfung von Datenlecks, mit Schwerpunkt auf Passwörtern. Neben E-Mails können Sie damit auch nach Benutzernamen und sogar nach bestimmten Passwörtern suchen (geben Sie niemals Login und Passwort zusammen ein).

- Wie es funktioniert: Sie geben die Informationen ein, um Ihre Exposition in geleakten Datenbanken zu überprüfen.

- Website: https://leakcheck.io

5. CyberNews Personal Data Leak Checker

- Beschreibung: Der kostenlose Service von CyberNews, mit dem Sie überprüfen können, ob Ihre E-Mail in bekannten Lecks aufgetaucht ist.

- Wie es funktioniert: Geben Sie Ihre E-Mail-Adresse ein und Sie erhalten einen Bericht mit den entsprechenden Lecks.

- Website: https://cybernews.com/personal-data-leak-check

6. SpyCloud

- Beschreibung: Ein Tool, das sich an Unternehmen richtet, mit dem aber auch Benutzer überprüfen können, ob ihre Zugangsdaten kompromittiert wurden.

- Wie es funktioniert: Geben Sie Ihre E-Mail-Adresse ein, um in einer umfangreichen Datenbank nach Lecks zu suchen.

- Website: https://spycloud.com

7. Kaspersky Passwort-Prüfung

- Beschreibung: Ein von Kaspersky angebotenes Tool, das die Stärke Ihrer Passwörter bewertet und prüft, ob sie durch bekannte Lecks kompromittiert worden sind.

- Wie es funktioniert: Sie geben Ihr Passwort ein, und das Tool analysiert seine Stärke und sein Vorhandensein in Datenbanken mit durchgesickerten Passwörtern.

- Website: https://password.kaspersky.com

Auswirkungen von Passwortlecks

Im Falle von Kennwortlecks können Sie mit schwerwiegenden Folgen rechnen, wie z. B.:

- Identitätsdiebstahl: Cyberkriminelle können sich für Sie ausgeben, indem sie Ihre Identität stehlen. Denken Sie zum Beispiel an die Komplikationen in Fällen, in denen der Zugang zu Instagram gestohlen wurde und Kriminelle falsche Versprechungen oder kontroverse Posts machen, indem sie sich als Kontoinhaber ausgeben.

- Finanzieller Schaden: Der Zugriff auf Bankkonten oder die Forderung von Lösegeld für gestohlene soziale Netzwerke sind einige Beispiele für den finanziellen Schaden, der durch geknackte Passwörter entstehen kann.

- Rufschädigung: Beim Identitätsdiebstahl aus E-Mails und sozialen Netzwerken können Texte und Posts mit verschiedenen Inhalten (sexuell, vorurteilsbehaftet usw.) erstellt werden, die den Ruf des tatsächlichen Kontoinhabers schädigen. Der Aufwand und die Zeit, die nötig sind, um diesen Schaden rückgängig zu machen, können immens sein.

Was können Sie tun, um Lecks zu vermeiden?

Der beste Sicherheitsmechanismus ist die Vorbeugung. Daher ist proaktives Handeln sehr wichtig, um zu verhindern, dass Passwörter geknackt oder gestohlen werden.

Dies sind einige der Hauptgründe, warum Passwörter offengelegt werden:

- Schwache und wiederverwendete Passwörter: Einfache und wiederholte Passwörter für mehrere Konten erleichtern Brute-Force-Angriffe und andere Eindringungstechniken. Verwenden Sie unterschiedliche Passwörter für verschiedene Zugänge.

- Phishing-Angriffe: Aktionen von Cyberkriminellen, die Nutzer auf gefälschten Websites oder über bösartige E-Mails zur Preisgabe ihrer Passwörter verleiten.

- Malware und Keylogger: Programme, die auf Ihrem Gerät installiert sind und Passwörter aufzeichnen können, die Sie eingeben oder in ungeschützten Dateien speichern.

- Menschliches Versagen und Nachlässigkeit: Die Weitergabe von Passwörtern in Chats, das Aufschreiben von Passwörtern auf Papier usw. sind häufige Fehler, durch die Passwörter preisgegeben werden.

- Unbefugter Zugriff durch Insider: Angestellte oder Mitarbeiter mit schlechten Absichten können ihren privilegierten Zugang zu Systemen nutzen, um Passwörter zu stehlen. Der 'Cost of Insider Threats Global Report' (Ponemon Institute 2023) ergab, dass 55 % der Sicherheitsvorfälle auf fahrlässige oder böswillige Insider zurückzuführen sind.

Tipps für die Sicherheit Ihrer Passwörter

Um Ihre Passwörter sicher zu halten, können Sie also Folgendes tun:

- Schreiben Sie niemals Ihre Passwörter auf Papier oder in ungeschützten Dateien auf Ihrem Computer auf.

- Nutzen Sie Passwort-Manager, um Ihre Informationen zu organisieren und zu schützen.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung und Anmeldebenachrichtigungen, wenn auf Ihre Konten zugegriffen wird.

- Klicken Sie nicht auf Hyperlinks in verdächtigen E-Mails.

- Beschränken Sie den Zugang Ihrer Mitarbeiter zu sensiblen Daten und unterhalten Sie Warnmechanismen für den Fall einer verdächtigen Nutzung.

Schlussfolgerung

Passwortsicherheit ist die Grundlage für digitalen Schutz. Durch die Kombination von bewährten Praktiken, zuverlässigen Tools und Technologien wie 2FA können Sie Online-Risiken erheblich reduzieren.

Um Ihre Routine zu vereinfachen und Ihre Sicherheit zu erhöhen, probieren Sie SafetyMails' automatischen sicheren Passwortgenerator. Es ist eine praktische und effiziente Lösung, die Ihnen hilft, Ihre Informationen sicher zu halten.

Verschieben Sie Ihre Sicherheit nicht auf später. Erstellen Sie jetzt sichere Passwörter und schützen Sie Ihre Konten!